近日,安全研究人员已经发现WPA2协议底层存在几个关键管理漏洞,这可能被攻击者利用并侵入你的无线WiFi网络,同时窃听Wi-Fi与互联网通信的流量。

KRACK利用的是WPA2协议中用于建立加密流量的一个关键的四次握手开展攻击,攻击者通过操纵和重放加密握手消息,诱骗受害者重新安装一个已经在运用的密钥。KRACK已经成功实现对Android智能手机的攻击,展示了攻击者如何解密无线传输的所有数据,攻击过程中,他们通过诱骗用户重装一个全零的加密密钥。

但是,大家也不必太过于恐慌,因为KRACK能够成功实施攻击的前提条件是攻击者需要在物理上能够搜索到目标无线WiFi网络。

国际公共漏洞数据库已为WPA2密钥管理漏洞预留了漏洞编号:

CVE-2017-13077:四次握手中重装加密密钥(PTK-TK)。

CVE-2017-13078:四次握手重装组密钥(GTK)。

CVE-2017-13079:四次握手中更新完整的组密钥更新(IGTK)。

CVE-2017-13080:组密钥握手中重装组密钥(GTK)。

CVE-2017-13081:组密钥握手更新完整的组密钥更新(IGTK)。

CVE-2017-13082:接受转发快速切换(FT)的重新连接请求,并在处理过程重新安装成对密钥(PTK-TK)。

CVE-2017-13084:在PeerKey握手中重装STK密钥。

CVE-2017-13086:在TDLS握手中重装TDLS的PeerKey密钥。

CVE-2017-13087:在处理无线网络管理(WNM)睡眠模式响应帧时重装组密钥(GTK)。

CVE-2017-13088:在处理无线网络管理(WNM)睡眠模式响应帧更新完整的组密钥(IGTK)。

研究人员是在去年发现的漏洞,但是在今年7月14日向几家厂商发出了通知,随后美国应急响应中心(US-CERT)在8月28日向数以百计的厂商发出了警告。为了修补这些漏洞,您需要等待设备供应商的固件更新。

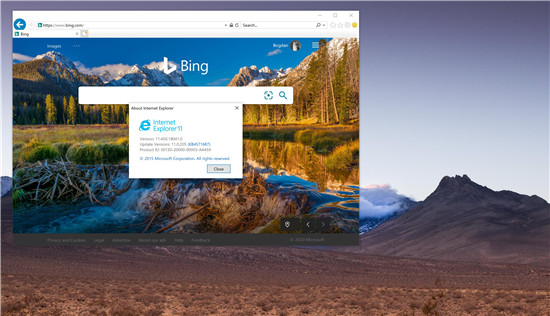

根据研究,通过HTTPS加密通信(比如)是相对比较安全的(但也不是100%安全),可以使得KRACK攻击无效。因此,建议您运用安全的VPN服务,它可以加密您所有的网络通信,不管是HTTPS还是HTTP。同时,KRACK团队还承诺公开一个检查工具,可以用来检查你的无线网络是否容易受到KRACK攻击。