Microsoft已为Windows用户发布了带外更新,并且现在可以从Microsoft Update目录中获得。

KB4578013是专门针对Windows 8.1,Windows RT 8.1和Windows Server 2012 R2的带外更新,用于解决在这些操作系统中发现的两个不同的安全漏洞。

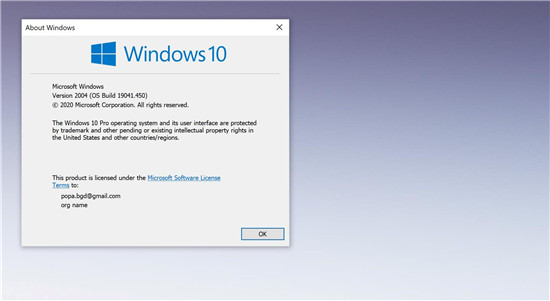

Windows 10设备不受这些漏洞的影响,因此,如果您运行的是带有最新补丁程序的最新Windows版本,则应该绝对安全。

此更新针对的两个漏洞都是特权漏洞的提升,如下所示:

• CVE-2020-1530 | Windows远程访问特权提升漏洞

• CVE-2020-1537 | Windows远程访问特权提升漏洞

首先,让我们看看CVE-2020-1530的全部含义。微软解释说,当Windows远程访问不正确地处理内存时,可能会触发该漏洞(尚未公开披露,并且目前尚未在野外被利用),而这正是补丁所做的。它纠正了整个过程如何发生,以确保无法利用该缺陷。

微软表示,只要设法利用该漏洞,任何人都可以最终获得设备的提升权限。

“要利用此漏洞,攻击者首先必须在受害者系统上获得执行。然后,攻击者可以运行特制的应用程序来提升特权。”

重要的是要知道,此漏洞在包括Windows 10在内的其他Windows版本中也存在,但是这次已通过公司作为本月补丁星期二周期的一部分发布的累积更新进行了更正。

换句话说,只需确保对设备进行了全面修补,以避免任何潜在的利用。

微软已经证实,Windows 7也是易受攻击的,但是正如我们已经知道的那样,自今年1月以来,此OS版本不再获得任何安全补丁。这意味着除非将您的设备配置为接收扩展的安全更新,否则该漏洞将一直未修复,Microsoft会收费提供此更新。

CVE-2020-1537中记录的第二个漏洞是特权提升,由于Windows远程访问如何处理文件操作,因此可以利用该特权提升。

“要利用此漏洞,攻击者首先需要在受害者系统上执行代码。然后,攻击者可以运行经特殊设计的应用程序。”微软说。

该公司再次解释说,该漏洞尚未公开披露,并且目前尚未被恶意行为者利用。这是个好消息。

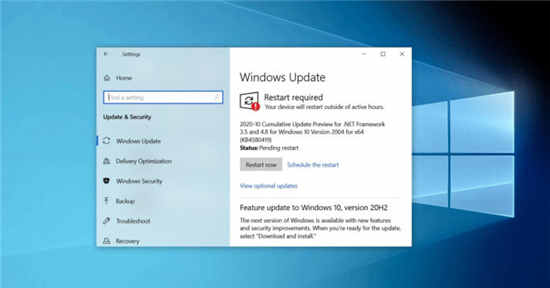

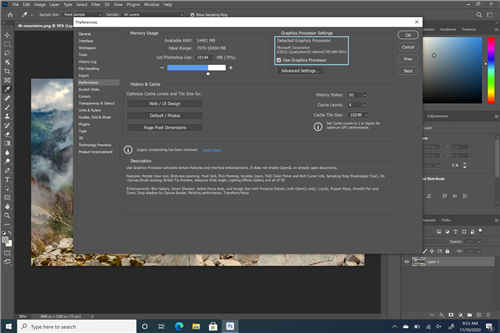

坏消息是,其他所有Windows版本也都公开了,并且再次作为本月8月11日“更新星期二”的一部分提供了补丁。这表明完全更新设备对您的重要性。 ,因此,即使您使用的是Windows 10,也该安装最新更新以确保计算机受到保护。

Windows 7再次成为易受攻击的Windows操作系统之一,但是鉴于此OS版本目前未发布任何安全更新,因此仅会修补已注册Microsoft ESU程序的设备。

对于Windows 8.1用户,尽管上述漏洞目前尚未被广泛利用,但建议他们尽快安装新更新。但是,由于最近有更多细节浮出水面,未打补丁的设备现在面临更多风险,因此,让舰队中的所有PC保持最新是最好的选择。