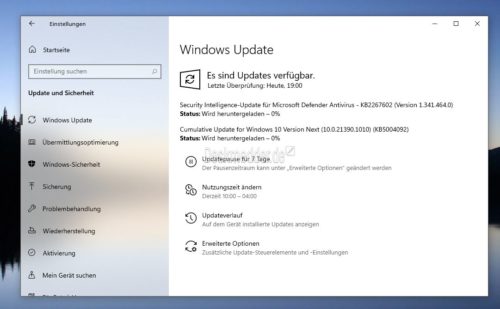

最好确保你的windows10补丁是最新的,因为Google的projectzero刚刚发布了一个刚刚修补过的windows10漏洞的概念验证代码,只要访问一个网页就可以利用这个漏洞。

在处理可变TTF字体时,fsgU ExecuteGlyph中Microsoft DirectWrite基于堆的缓冲区溢出https://t.co/EM4zxsIXwK

-Project Zero Bugs(@ProjectZeroBugs)2021年2月24日

该问题是Microsoft DirectWrite中的一个缺陷,Windows字体渲染器也可用于所有浏览器,它易受巧尽心思构建的TrueType字体的攻击,TrueType字体可导致内存损坏并崩溃,然后可使用TrueType字体以内核权限运行代码。

鈥淎ttached是概念验证TrueType字体以及一个嵌入它并显示AE字符的HTML文件,鈥Google指出。鈥淚t在所有主要的web浏览器中,在完全更新的Windows 10 1909上再现了上面所示的崩溃。字体本身已经被子集化,只包括错误的字形及其依赖项

这个被写为CVE-2021-24093的漏洞是在2021年2月9日刚刚修补的,这意味着任何延迟安装本月累计更新的用户仍然容易受到攻击。