Windows 11:通过沙箱规避绕过 Defender

貌似可以绕过Windows Defender,允许恶意软件躲避沙箱访问操作系统。一条信息引起了我的注意,安全研究人员在其中概述了 Windows 11 的确切场景。这是我目前所看到的。

安全研究人员选择了 Windows 11 来测试 Windows Defender 的安全性。目的是通过沙箱中的恶意功能突破被检查的程序,该功能应该精确地隔离该恶意代码。下一步是将恶意代码中包含的先前加密的shell代码写入内存。如果成功,则必须在暂停状态下创建一个进程,并且必须将内存中已经存在的 shell 代码复制到分配的内存区域。

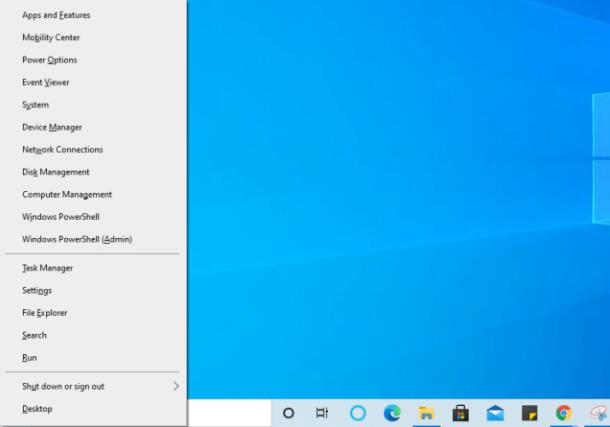

一旦掌握了这些步骤,就可以远程触发相关流程并执行 shell 代码。在上面的推文中,屏幕截图显示这些确切的步骤有效,并且 shellcode 能够从 Windows 检索数据并将其显示在输入窗口中。

安全研究人员没有提供有关他如何管理这些步骤的详细信息,但确实删除了“它适用于 Meterpeter”的评论。Meterpreter 是 Metasploit 攻击的有效载荷,根据此页面,并提供交互式 shell。通过这个shell,攻击者可以探索目标计算机并执行代码。Meterpreter 使用内存 DLL 注入部署,恶意代码完全驻留在内存中。没有任何内容写入硬盘驱动器,即它是无文件恶意软件。在原始版本中也没有创建新进程,因为 Meterpreter 将自己注入到受感染的进程中。从那里,它可以迁移到其他正在运行的进程。这种攻击的法医足迹非常有限。

您仍然可以了解到 Meterpreter 代表动态可扩展的有效负载,它使用内存中的 DLL 注入阶段并在运行时通过网络进行扩展。Meterpreter 通过 stager 套接字进行通信并提供全面的客户端 Ruby API。它提供命令历史记录、选项卡完成、通道等。

Meterpeter 最初是由 skape 为Metasploit2.x编写的,通用扩展已为 3.x 合并,目前正在为 Metasploit 3.3 进行重构。服务器部分是用纯 C 语言实现的,现在用 MSVC 编译,使其具有合理的可移植性。客户端可以用任何语言编写,但 Metasploit 有一个功能齐全的 Ruby 客户端 API。

Metasploit是一个提供漏洞信息的计算机安全项目,可用于渗透测试和 IDS 签名开发。最著名的子项目是免费的 Metasploit 框架,这是一个针对分布式目标开发和执行漏洞利用的工具。其他重要的子项目包括 shellcode 存档和 IT 安全研究。

显然,该项目中包含的框架和工具足以支持上述方法,即突破 Windows Defender 沙箱,然后环顾操作系统。然而,安全研究员@an0n_r0 此后挺身而出并写道,他的动机是在不使用框架的情况下启用最小的绕过。使用的加载器很小,是用 C 编写的。为了混淆,加载器中的 shell 代码实现了一个简单的 rc4 编码。实际绕过依赖于基本的用户名检查。为防止被 Defender 检测,如果当前用户名不是目标,则不会对 shell 代码进行有效的 rc4 解密。

目前,还没有已发布的概念代码证明——但推文显示,即使是这个安全的 Windows 11 也可能使用最简单的方法通过 Defender 进行攻击。另一位安全研究人员宣布他正在研究类似的东西,并计划在 2021 年 10 月底发布详细信息。